AZ-104対策向けAzureサービス解説 -仮想ネットワーク-

AZ-104に向けてAzureの勉強をします。非常に重要な仮想ネットワークも試験対象なので解説します。

サービス概要

仮想ネットワーク自体は深く解説しません。Azure上のサービスに割り当てるプライベートIPアドレス空間の事を指します。以下は試験勉強としていくつかのテーマに注目して解説します

仮想ネットワークと仮想マシン

クラウドのサービスとして仮想マシン(以下VM)は非常に重要で、すべてのサービスは仮想マシンを中心に考えられている気がします。仮想ネットワークも例に漏れず、実務的にも試験的にも大事だと思います。

複数リージョンデプロイ時のネットワーク

これは、VMをデプロイするリージョンが複数ある場合はそれぞれ別の仮想ネットワークを作成しましょう、という推奨事項です。仮想サーバーの可用性を考慮するとき、東日本リージョン、East USリージョン・・・というように複数のリージョンにデプロイするかと思います。この時、一つの仮想ネットワークに全部入れるのでなく、一つ一つ別の仮想ネットワーク(サブネットではなく)分けるという要件になります。

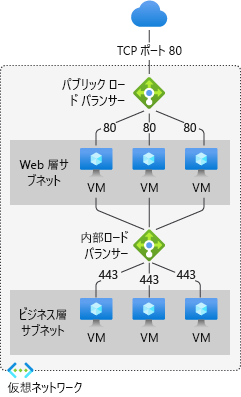

多層ネットワーク(サブネット)

これはサーバーの役割に応じてサブネットを分割して構成することを意味します。サブネットとは仮想ネットワークをさらに分割した単位で一般のネットワークで使われるものと同じです。例えば10.0.0.0/16が仮想ネットワークを作成したとして、そのうち10.0.1.0/24をWeb層サブネット、10.0.2.0/24をDB層サブネットに割り当てるというイメージです。

つまりwebサーバー、DBサーバー、ロジックサーバをスムーズに通信させるためには合計いくつサブネットがいるかと聞かれたら3つのサブネットが必要、と考えます。

仮想ネットワークの変更

VMにつけた仮想ネットワークはデプロイ後に変更する事が出来ません。つまり新しい仮想ネットワークにVMを接続したいとなっても「VMを移行すればよい」という要件は不適となり、「新規にVMを作成」が正解となります。

仮想ネットワークのルーティング

仮想ネットワーク上のルーティングについて個別のケースを考えながら見ていきます。

仮想ネットワーク作成時のデフォルトのルーティング規則

表は宛先Pアドレスが書かれており、そのネクストホップ(次の宛先)がどこかを示すものになります。

仮想ネットワーク内のIPアドレスについてはそのまま仮想ネットワーク内でルーティングされます。0.0.0.0/0はデフォルトルートと呼ばれ、すべてのIPアドレスを意味します。これは外部インターネットにルーティングされます。10.0.0.0/8,172.16.0.0/12,192.168.0.0/16はプライベートIPアドレスとして予約されているのでどこにもルーティングされません。また、100.64.0.0/10はキャリアグレードNATアドレスとして予約されているのでこれもまたルーティングされません。ちなみにこれらの予約されたIPアドレスは、Azureの話ではなくネットワークの一般事項として定義されています。つまり、仮想ネットワークはそれに倣っているだけになります。他にもいろいろIPアドレスは予約されたものがあるので興味がある人は調べてみてください。

仮想ネットワークピアリング

ピアリングの概要

そもそもピアリングとは何ぞやを知るのが大事です。Azureでは別々に作られた仮想ネットワークは、直接ルーティング(接続)できません。そこで、仮想ネットワークピアリングというこれもまたAzureのサービスを使って、ネットワーク同士を接続できるようにします。

- 仮想ネットワークピアリング:同じリージョン内での仮想ネットワークの接続

- グローバル仮想ネットワークピアリング:異なるリージョンにデプロイされた仮想ネットワークの接続

といったように、リージョンを跨ぐか否かで若干サービスが異なります。

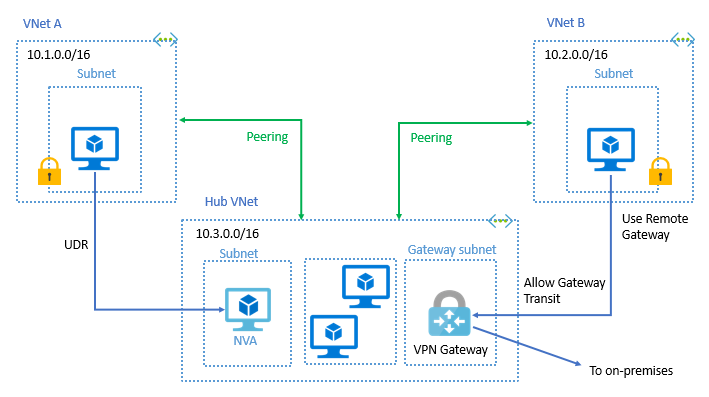

ゲートウェイでオンプレとのピアリング

オンプレと仮想ネットワーク内のVMを接続するのも当然何らかのサービスをかまさなくてはなりません。仮想ネットワークには独自のゲートウェイを設けることができ、これを使ってオンプレサーバーと接続させることが出来ます。

上図ではVPN gatewayを利用しているようです。

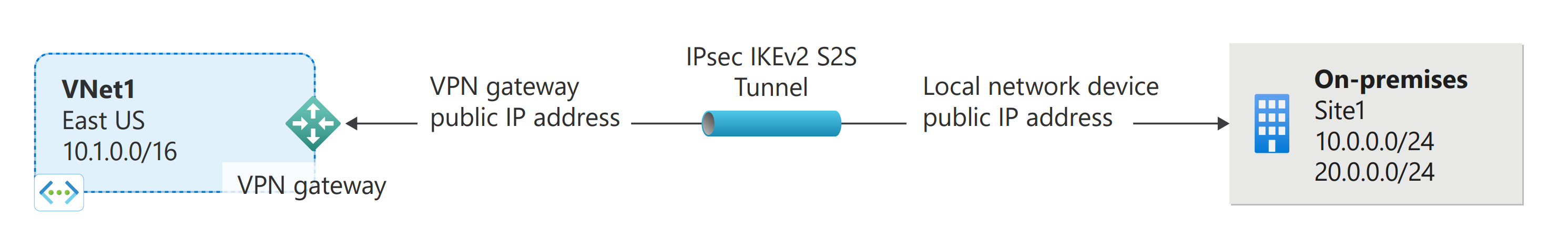

仮想ネットワークピアリングとは若干話がそれますが、このVPN gatewayを使ったオンプレと接続するためのリソース作成手順も簡単に確認しておきます。(必要になれば単独の項目を作ろうかな・・・)

- 仮想ネットワークの作成(VMを置くためのネットワークです)

- ゲートウェイサブネットの作成(ゲートウェイのIPとして利用するためのサブネットを作成します)

- VPN Gatewayの作成(主役のVPN Gatewayです。ここでのゲートウェイアドレスは手順2で作成したものを利用します)

- ローカルネットワークゲートウェイの作成(オンプレ用のゲートウェイです)

- VPNデバイスの構成

- VPN接続の作成(実際にVPN接続をするための設定です。IKEプロトコル(IKEv2)とか決めます)

(正直5と6が何を具体的に作成しているのかイメージがついておりません。私の勝手なイメージでは、5はVPNクライアントというかソフトウェアを設定していて、6は上図のトンネルの部分を作っているのかなと。これは普通のVPNを作ったことがないとやっぱりよく分からん・・・)

この手順は覚えておきたいですね。

という事で、以上で仮想ネットワークの試験対策用のポイントを終わります。